Los expertos han descubierto un mecanismo para la ejecución remota de código mediante software ofimático.

Un grupo de ciberespionaje de Corea del Sur conocido como APT-C-60 fue vinculado recientemente a la explotación de una vulnerabilidad crítica de día cero en la suite WPS Office. Esta vulnerabilidad permite a los atacantes ejecutar código de forma remota e inyectar malware denominado SpyGlace.

La investigación realizada por ESET y DBAPPSecurity mostró que los ataques estaban dirigidos a usuarios de China y otros países del este de Asia. La vulnerabilidad, identificada como CVE-2024-7262 con una puntuación CVSS de 9,3, se debe a una validación incorrecta de las rutas de archivos proporcionadas por el usuario. Esto abrió la posibilidad de cargar una biblioteca arbitraria de Windows y ejecutar código remoto.

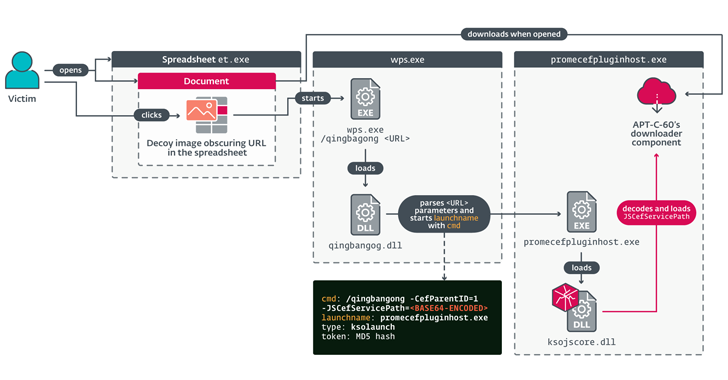

APT-C-60 ha desarrollado un exploit que aprovecha esta vulnerabilidad en forma de un archivo de tabla malicioso. Este archivo se subió a VirusTotal en febrero de 2024 y contenía un enlace que, cuando se activaba, desencadenaba un proceso de infección multicapa que conducía a la instalación del troyano SpyGlace. El archivo malicioso estaba disfrazado de documento normal, lo que facilitaba engañar al usuario.

El grupo APT-C-60 ha estado activo desde 2021 y el malware SpyGlace se detectó por primera vez en junio de 2022. Según ThreatBook, crear el exploit requirió un conocimiento profundo del funcionamiento interno de WPS Office y las peculiaridades del arranque de Windows. El exploit en sí es tan convincente que puede engañar incluso a usuarios experimentados.

Kingsoft, la empresa responsable del desarrollo de WPS Office, informó que ya había solucionado la vulnerabilidad en una de las últimas actualizaciones. Se recomienda encarecidamente a los usuarios que se aseguren de que el software esté actualizado a la última versión, eviten abrir archivos sospechosos y tengan cuidado al trabajar con documentos de fuentes desconocidas.

El descubrimiento de esta amenaza resalta la importancia de actualizar el software periódicamente y tener cuidado al instalar complementos y aplicaciones de terceros.

Y si necesitáis una auditoría de ciberseguridad y podemos seros útiles, estamos a vuestra disposición en nuestro correo [email protected]

Deja una respuesta